Live4Tech

martes, 22 de mayo de 2012

viernes, 10 de junio de 2011

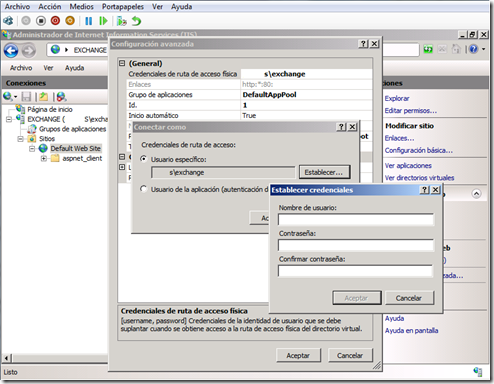

Solucionando problemas de acceso a la ISS Metabase

Instalando Microsoft Exchange 2010 recibimos un mensaje durante la comprobación de prerrequisitos de instalación “No se pueden leer los datos de la metabase”.

Según los recursos disponibles en Microsoft esto se soluciona reinstalando el rol IIS, lo cual en mi caso no aplica. Por lo que deberemos dirigirnos a la administración del IIS, desplegamos los sitios y hacemos foco sobre el Default Web Site, seleccionamos Configuración Avanzada, en el apartado General especificamos las credenciales con las que nos logueamos al servidor, aceptamos y volvemos a correr la comprobación de prerrequisitos y la pasamos sin inconvenientes.

martes, 26 de abril de 2011

Implementando Exchange 2010

Después de mucho renegar instalando todos los prerrequisitos la comprobación no me permitía la instalación ya que me decía que no podía acceder a la metabase, y me aclaraba que el Rol IIS no estaba instalado.

Luego de revisar todo lo referido a permisos en el IIS y en el Default Web Site y de crear a mano el directorio virtual OAB seguía sin reconocerme como instalado el Rol IIS.

Esto se soluciona con 2 comandos ejecutados en PowerShell en modo administrador (click derecho sobre el acceso directo y seleccionar ejecutar como Administrador).

1 - Import-Module ServerManager

2 - Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server –Restart

Con esto es suficiente y ya pasa la comprobación del instalador satisfactoriamente.

La idea de estos posts cortos es tocar temas y/o problemas puntuales que se presentan en las implementaciones y no están disponibles fácilmente.

En el próximo post mas novedades.

martes, 14 de diciembre de 2010

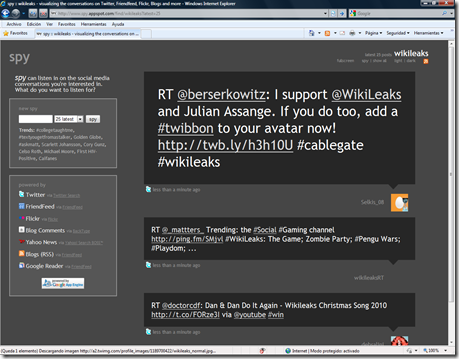

Espiar en tiempo real

Hace poco estoy probando una web app que permite introducir palabras claves y visualizar en tiempo real todas las conversaciones, mensajes o relación con los servicios de Twitter,Friendfeed, Flickr, Yahoo News, Blogs (RSS), Blogs Comments, y Google Reader.

En la imagen un ejemplo con la palabra Wikileaks.

Es impresionante observar el flujo de información con algunas palabras en particular…

viernes, 12 de noviembre de 2010

Subastan notebook con secretos de guerra

La computadora portátil de un oficial de la Armada que incluía importantes secretos de guerra fue subastada por error en el sitio e-Bay por 18,87 libras esterlinas (u$s 30,4), luego que el militar la tiró en un contenedor de basura.

El capitán Robert Sudgen, de 29 años, quedó en medio de un operativo de seguridad lanzado por el Ministerio de Defensa en Londres, que teme ahora que la información de la computadora caiga en manos de "grupos terroristas" y se ponga en peligro la vida de muchos soldados.

El comprador del ordenador descubrió que el aparato incluía una gran cantidad de dossiers con secretos de guerra, "los cuales podrían haber sido utilizados por talibanes con consecuencias letales", escribió el periódico The Sun.

Los documentos detallan, por ejemplo, cada puesto de comando policial en un poblado de la provincia de Helmand, en el sur de Afganistán, con fotos de cada uno de ellos desde distintos ángulos, el número exacto de agentes en cada puesto, sus armas, logística y patrullas.

También incluyen cientos de fotos y nombres de los afganos que se sumaron a la Policía y a la Armada Nacional Afgana.

El ordenador poseía además una guía táctica de la Policía afgana, con detalles de todos los aspectos de la logística para derrotar al enemigo, entre ellos cómo identificar bombas de camino IED.

La computadora Toshiba Satellite A30 había sido utilizada por el capitán Sugden durante los siete meses que sirvió con la Guardia Coldstream en Afganistán.

"No lo pude creer. El ordenador podría haber sido adquirido por cualquiera", declaró el comprador.

miércoles, 10 de noviembre de 2010

Simulacro de ataque en las primeras cibermaniobras europeas

Durante estos días, expertos en seguridad informática de la Unión Europea se han congregado en una especie de cibermaniobras conjuntas en las que pretenden probar mecanismos de respuesta ante ataques a los sistemas de información de los países miembros de la unión. Estas maniobras, denominadas Cyber Europe 2010, consisten, entre otras actividades, en la realización de ataques simulados a los sistemas vitales de varios países europeos, con la intención de paralizarlos, y que deben ser contrarrestados por los expertos en seguridad. El objetivo del ensayo es analizar qué ocurriría si, por causa de un ataque, se perdiese la conectividad a sistemas de información esenciales, impidiendo el acceso a servicios básicos y fundamentales a los ciudadanos, empresas o instituciones.

Si bien ensayar las medidas para contrarrestar los ataques era uno de los objetivos de estas maniobras, había un objetivo mucho más importante, al menos para mí; la cooperación entre los estados miembros para evitar un colapso total de la red. Neelie Kroes, Vicepresidenta de la Comisión Europea responsable de la Agenda Digital, en su visita al centro de ciberataques del Reino Unido, afirmó que este ejercicio con el que se somete a prueba el nivel de preparación de Europa contra los ciberataques constituye un primer paso importante en el trabajo que hemos de realizar juntos para combatir las amenazas electrónicas potenciales contra nuestras infraestructuras esenciales y garantizar que los ciudadanos y las empresas se sientan seguros y protegidos en línea

Este nuevo frente de acción, el de los ataques informáticos, preocupa cada vez más a los gobiernos de todo el mundo y la verdad es que no es para menos; según los rumores, fuimos testigos de ello en el caso del virus de SCADA y la central nuclear iraní. Este será un tema cada vez más recurrente en los medios de comunicación y en las agendas de todos los países, el ciberterrorismo es un hecho que no puede ser ignorado, por lo que cada vez más estados están tomando conciencia y están creando departamentos o grupos encargados de preparar planes de defensa en este nuevo campo de batalla.

En este caso, el evento ha sido organizado por la Comisión Europea, la Agencia Europea de Seguridad de las Redes y de la Información (ENISA) y del Centro Común de Investigación (JRC), además de contar con la participación de Islandia, Noruega y Suiza.

Dentro de los ejercicios a llevar cabo, se simulará un ataque dirigido a servicios fundamentales que produzca una degradación del servicio de acceso a Internet de los países europeos hasta que todas las grandes conexiones intraeuropeas dejen de funcionar. Durante esta simulación, se irán perdiendo servicios básicos, como por ejemplo el acceso a servicios de administración electrónica, mientras los expertos buscan la manera de desviar el tráfico de las conexiones afectadas hacia otras rutas. El objetivo es simple, ensayar las medidas y metodologías que cada país ha desarrollado, ponerlas en común y, sobre todo, ejecutar acciones de manera conjunta y coordinada entre los distintos países, además de poner a prueba los canales de comunicación y coordinación en caso de emergencia.

No sé si los resultados de estas pruebas se harán públicos, supongo que no, para no dar pistas a algún atacante ni tampoco desanimar a los ciudadanos si resultan ser un desastre. Si ya es complicada la coordinación de las administraciones dentro de un país, la heterogeneidad de organismos entre los distintos países miembros y la imperante burocracia de las administraciones pueden ser dos factores de riesgo que sí que deben ser probados en este tipo de simulacros. Por la cuenta que me trae, espero que sobre este cibercomando europeo podamos decir que la unión hace la fuerza.

lunes, 8 de noviembre de 2010

Redes Sociales…

Expertos en seguridad dicen que ya son una vía para que las bandas hagan inteligencia. Un fiscal propone crear oficinas judiciales especializadas para combatir los delitos de origen informático. Es porque allí se exponen muchos datos personales

“A nosotros nos desvalijaron la casa hace dos meses.

Todo indicaría que fue por un dato que puse en Facebook . Nos estábamos yendo de vacaciones dos semanas a Miami y lo publiqué. Cuando volvimos, teníamos toda la casa revuelta: se habían robado televisores y computadoras”. Osvaldo, comerciante, prefiere mantener en reserva su apellido. Vive con su familia en un chalet para nada ostentoso, en Vicente López. “No creo que haya sido un asalto al voleo, porque desde afuera es difícil darse cuenta si la casa está vacía”, asegura. Y descarta también que alguien lo haya entregado. Sólo se reprocha su falta de discreción en Facebook.

La vida ya tiene poco de privado, o al menos a eso apunta el universo de redes sociales en Internet. Todo es visible, todo es factible de ser compartido. Pero esta forma de exposición ante los ojos del mundo internauta puede resultar una grieta en la seguridad .

Fuentes policiales de la Federal y la Bonaerense, especializadas en el uso de la informática en el delito, aseguraron a Clarín que los casos que más crecieron con la aparición de las redes sociales son los ataques sexuales o los que tienen como víctimas a menores, pero también los robos de identidad o los económicos (como fraudes, extorsiones y estafas). De todas maneras –y si bien todavía no existe un mapeo pormenorizado–, también preocupa la posibilidad del uso de la información que se suele vertir en las redes sociales (tales como Facebook o Twitter), ya sea para cometer robos o secuestros.

“ No nos extrañaría en absoluto que alguna banda o ladrón solitario esté o haya utilizado datos que encuentra en la redes para cometer un robo, pero todavía no es algo tan habitual. Al menos en territorio provincial, la generalidad de los asaltos se cometen sin ninguna inteligencia previa”, dijo un experto de la Bonaerense.

Otro especialista policial describió: “Lo más habitual es el caso de un adulto que entra en confianza con un menor al que terminará atacando sexualmente. Pero si nos ponemos a pensar en que se suele colgar en la red imágenes e información sin ningún cuidado, también podemos imaginar la cantidad de datos que pueden sacarse de una simple foto: por ejemplo, un chico que pone una imagen familiar, con el auto y la patente visible, diciendo que salen de viaje.

Eso es una invitación ”.

Así como las modas, muchas veces también las historias curiosas llegan desde lejos. Pero las distancias, de la mano de la tecnología, hoy suelen acortarse. El caso arranca en New Hampshire, Estados Unidos, y cuenta que tres hombres fueron detenidos allí sospechados de haber robado 18 casas en Nashua. Los ladrones usaban un método novedoso, aunque no necesariamente brillante: simplemente revisaban actualizaciones en Facebook y luego saqueaban las casas de aquellos usuarios que anunciaban que no iban a estar.

Una vez conocido el hecho, desde la empresa que administra Facebook comunicaron: “La Policía dijo que el único vínculo con Facebook es que uno de los detenidos tenía un ‘amigo’ que había ‘posteado’ que estaba por viajar”. En ese marco, una traba para las investigaciones es el hecho de que las empresas que administran las redes sociales están en el exterior.

”Todo lo que se pone en la red es abierto. Y para un delincuente eso es una fuente de datos importante. Además, el ladrón puede mantenerse en el anonimato, porque un correo electrónico no necesariamente se abre con una identidad real”, dijo otra fuente de la Bonaerense. “Los menores suelen ser los más vulnerables, porque es una franja de edad que tiende a publicar de manera voraz”, agregó.

Jorge Cella, director de la iniciativa de seguridad y privacidad de Microsoft en Argentina y Uruguay, dijo a Clarín : “En general, la gente no vincula lo que publica con algún hecho delictivo que haya sufrido. Suele haber poca conciencia con respecto a lo que se cuelga. Y uno de los nuevos modos que tienen los delincuentes es hacer inteligencia a través de las redes sociales . Es más barato y fácil que hacer una vigilancia física. Las redes están pensadas para compartir información y no para resguardarla. Todos solemos pensar que no tenemos nada que ocultar, pero lo mejor siempre es protegerse”.

Ricardo Saénz, fiscal general ante la Cámara Nacional en lo Criminal y Correccional, propone un alerta: “Habría que crear una oficina especializada en delitos con el uso de informática porque es un tema que preocupa. La gente vuelca cosas en Internet que ponen en juego su seguridad. Hoy, con dos datos y una foto, cualquier delincuente puede darse cuenta del nivel económico de un usuario o en qué lugar está.

La gente esta exponiéndose de manera alarmante . El concepto de privacidad cambio mucho en los últimos 10 años y Facebook es un descontrol para sociedades como la nuestra. En ese marco, cada uno tiene que aprender a cuidar su intimidad”.

Fuente: Clarin

viernes, 5 de noviembre de 2010

España: encuentran en la calle informes secretos sobre la seguridad del Papa

Un hombre encontró esparcidos por el suelo documentos confidenciales sobre el plan de seguridad de la visita del papa a Barcelona. Había nombres y teléfonos de los responsables del dispositivo o de los hoteles del cortejo papal.

Según informó hoy la emisora Rac-1, el vecino encontró el pasado martes por la noche el dossier, de once páginas que estaban esparcidas e incluso pisoteadas, entre Travessera de Gracia y la calle Lluís Antúnez, y lo llevó a la radio, en vez de a la policía.

Tras hacer público el hallazgo a través de las ondas, los Mossos d'Esquadra se personaron a la sede de Rac-1 y se hicieron cargo de la documentación, que actualmente están analizando, según han confirmado a Efe fuentes de la policía catalana.

Por su parte, un portavoz de la Policía Nacional ha destacado que los documentos, que estaban en posesión de todos los cuerpos que integran el dispositivo, no contienen información sensible que afecte a la seguridad, ya que se centra en aspectos logísticos y de infraestructura. Por el momento, se desconoce quién perdió los papeles.

En el informe hallado en la calle figura un listado con veintiún nombres, números de teléfono, tanto móviles como particulares, y dirección de correo electrónico de los altos cargos de los cuerpos de seguridad que se reunieron en Barcelona el 7 de octubre pasado para diseñar la organización del Centro de Coordinación Operativo previsto para la visita del papa.

Otro documento es un correo electrónico firmado por el jefe de sección de Seguridad Electrónica de la policía española en el que se detallan el número de cámaras de seguridad y de inhibidores de frecuencias necesarias para el área de la Sagrada Familia, así como una relación de los hoteles donde se alojará el cortejo papal.

En otro documento, fechado el 5 de octubre y con el sello del Ministerio de Interior y de la Policía y la Guardia Civil, figura el protocolo para determinar cuándo debe entrar en funcionamiento el centro de coordinación operativa, así como las necesidades materiales y el número de agentes que se precisarán.

En el dossier que encontró el vecino de Barcelona esparcido por la calle también figuran escritas a mano direcciones IP con el nombre de usuario y la contraseña para acceder, un sistema para interceptar y analizar comunicaciones digitales y el nombre de un teniente coronel bajo las palabras "Casa Real".

Datamaster: La inteligencia militar llega a iPad

La empresa Boeing, que además de hacer aviones de pasajeros, es un fabricante de aparatos de combate, ha anunciado que va a poner a disposición del público una herramienta de inteligencia militar y civil con soporte para iPad. El software será presentado en una conferencia en Nueva Orleans, como una herramienta de "situational awarness", o lo que es lo mismo, de cuál es el estado en un momento dado dentro de una región.

La herramienta ayuda a la toma de decisiones militares, y civiles, analizando los conflictos y los datos referidos a un determinado momento en una determinada región. Para ello, esta herramienta combina mapas de alta precisión militares, con información procedente de sistemas de noticias, vídeos geo-posicionados en tiempo real, etcétera. De esta manera, los clientes de este software podrán tomar decisiones estando informados de todos los datos disponibles de una determinada zona.

Este producto se llama Datamaster y tiene una solución basada en la nube, llamada Datamaster 5.0 Cloudware, que permite acceso a la información a través de aplicaciones web. Pero no sólo tiene esta forma de acceso a la información. La novedad es que esta herramienta tiene un cliente móvil llamado Datamaster Lite que tendrá soporte para iPad.

miércoles, 3 de noviembre de 2010

Si el lo dice…

Google Earth y el iPhone preocupan al jefe de seguridad de Israel

Las aplicaciones civiles de Internet ahora ofrecen a grupos terroristas acceso a datos de inteligencia comparables a los que los espías del Gobierno pueden obtener, según dijo el jefe de seguridad interna de Israel.

En una inusual conferencia de prensa, el director del Shin Bet, Yuval Diskin, identificó a las tecnologías de Internet como una creciente amenaza a la seguridad internacional.

"La inteligencia que alguna vez tuvieron algunos países y potencias mundiales ahora puede obtenerse a través de sistemas de Internet como Google Earth, cámaras de Internet desplegadas por todo el mundo y conectadas a la Red, o aplicaciones para dispositivos IPhone que permiten recibir inteligencia de alta calidad en tiempo real", manifestó en Tel Aviv.

En una aparente alusión a los paquetes con explosivos encontrados la semana pasada en aviones de carga que iban a Estados Unidos, Diskin dijo que esta táctica estaba presente en "diversos debates" en Internet entre los grupos militantes islámicos sobre cómo aprovecharse de la aviación internacional.

martes, 5 de octubre de 2010

jueves, 19 de agosto de 2010

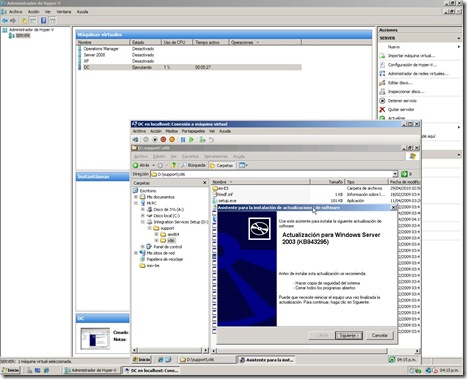

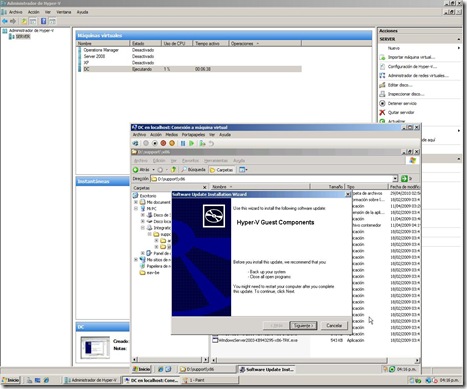

Migrando Virtual Server 2005 a Hyper V

Generalmente ocurre que cuando estamos trabajando con un producto y necesitamos realizar una migración a una versión superior, los asistentes no funcionan, googleamos el problema y nos encontramos con 1000 guías paso a paso con procedimientos oficiales o no para hacer el trabajo.

Puntualmente me ocurrió con la migración de un controlador de dominio virtual en Windows Server 2003 trasladado de Virtual Server 2005 (sobre Windows Server 2003 R2) a Hyper V (sobre Windows Server 2008).

Previa desinstalación de los controles de integración de Virtual Server 2005 en el servidor virtual, copie los discos rígidos virtuales al servidor Hyper V, cree la maquina virtual con estos discos existentes, teniendo especial cuidado en quitarle la conectividad al adaptador de red virtual.

Iniciamos el servidor virtual y seleccionamos que se inserte la imagen del Integration Services Setup y ejecutamos el instalador principal, donde comienza el proceso pero queda tildado en la comprobación. Luego de esperar 20 minutos y volver a intentar el proceso me decido a explorar el contenido de esta imagen de CD.

Primeramente instalo la Actualización para Windows Server 2003 (KB943295) incluida en la imagen

Luego ejecutamos Hyper-V Guest Components.

Reiniciamos el servidor virtual y volvemos a ejecutar el Setup.exe de la imagen, y es ahí cuando todo comienza a funcionar, recibimos un mensaje de que se esta actualizando la HAL y luego de un ultimo reinicio del sistema virtualizado ya tenemos todo funcionando.

A modo de comentario al iniciar por primera vez el servidor virtual corriendo sobre Hyper-V recibimos un mensaje por parte del sistema operativo que debido a un considerable cambio en el hardware va a ser necesario volver a activar el Windows Server 2003 lo cual realizamos sin inconvenientes y ya tenemos listo y totalmente operativo nuestro servidor en menos de 20 minutos.

martes, 20 de julio de 2010

viernes, 7 de mayo de 2010

Por Facebook, llegan a "notebook" robada

Su poseedor quedó imputado por encubrimiento agravado, ya que la computadora fue sustraída.

Gracias a un dispositivo de "acceso remoto" instalado por su dueño en la notebook robada en un asalto en Capilla del Monte, quien estaba usando la computadora fue sorprendido por la Justicia cuando llegaba a su lugar de trabajo.

El dueño de la máquina aportó los datos gracias a este dispositivo que le permitió ver todas las operaciones que el intruso estaba realizando, al punto que logró ver los movimientos de su Messenger y, luego, en su página de Facebook. Con esto, el programador del dueño de la laptop terminó de configurar el perfil de quien la Justicia vino a buscar a la Capital.

Esa persona es Jorge Ramírez, un ex policía que en 1994 pasó a la Policía Judicial y actualmente se desempeña como técnico en el Departamento de Informática de la Secretaría Científica.

El procedimiento se realizó la tarde del 27 de abril y lo ejecutó en persona la fiscal de Cosquín, María Alejandra Hillman, quien estaba esperando a Ramírez en su trabajo, en el edificio de la Policía Judicial, y le secuestró la computadora que tenía los mismos números de serie aportados por el dueño.

La fiscal señaló: "No fue un allanamiento a la Policía Judicial, simplemente lo esperamos en su lugar de trabajo". Por eso rechazó la posibilidad de que esto se trate de un "escándalo" por la dependencia donde trabaja el acusado. Luego fue más clara: "No es un delito que se haya realizado en cumplimiento de las funciones judiciales". Hillman añadió que su confianza en la institución es tal que la notebook está siendo peritada en el mismo Departamento de Informática.

Al ser sorprendido, el usuario de la computadora robada ingresaba a la Policía Judicial con la máquina enfundada en un maletín. Una vez que determinaron que tenían lo que buscaban, se ordenó a otra comisión suspender el allanamiento al domicilio del imputado.

La computadora es una Toshiba de última generación, adquirida a comienzos de año. Hay otras tres que aún no fueron ubicadas.

La fiscal desmintió ayer que en procedimientos recientes se haya encontrado parte del dinero sustraído en el asalto del 14 de abril (300 mil pesos) y señaló que no le consta que la computadora la haya adquirido el imputado de buena fe en la Galería Norte, como habría declarado. Sí reveló que ese centro comercial, en el centro de la ciudad de Córdoba, fue allanado esa misma noche. Allí, no hubo secuestro de otros elementos.

Ramírez quedó imputado por encubrimiento agravado, ya que se lo acusa de "receptación de un elemento proveniente de un delito especial, como es el robo calificado", en palabras de Hillman. Quedó en libertad porque el delito es excarcelable.

La investigación se dirige a determinar si el acusado tiene un grado de participación mayor. Entre otras medidas, la fiscal tiene pendientes más procedimientos, retratos hablados, análisis de huellas dactilares y recorridos fotográficos.

Fuente: http://www.lavoz.com.ar/opinion/por-facebook-llegan-notebook-robada

La web del Parlamento israelí desvela por error nombres de espías del Mossad

Por lo que se ve, ni el INE tiene la exclusiva en eso de cometer deslices informáticos, ni las cifras del paro en España son los únicos datos sensibles que aparecen y desaparecen misteriosamente de la red. El diario 'Haaretz 'de Tel Aviv desvelaba en su edición de ayer que el Parlamento israelí, la Knesset, incurrió hace algunas semanas en el error de publicar en su web las identidades de altos oficiales del Mossad y del Shin Bet, que las leyes del país obligan a mantener en 'top secret'.

La dosis de suerte que evitó el desastre es que, hasta donde se sabe, nadie vio a tiempo el memorándum sobre la reunión parlamentaria en la que habían participado esos oficiales, y en la que figuraban sus nombres. Lo que, sin embargo, convierte a este en un incidente preocupante para la seguridad nacional es que no es la primera vez que ocurre: el pasado año, otro lapsus de la Knesset dejó al descubierto información confidencial sobre el desarrollo tecnológico de un nuevo sistema de defensivo. Tras el fallo, los operadores del sitio parlamentario en Internet fueron sometidos a un entrenamiento específico sobre el manejo de las informaciones reservadas, aunque a la luz de lo sucedido, parece que el curso no tuvo demasiado éxito.

La fugaz revelación de identidades de oficiales del Shin Bet y del Mossad se produce en un momento especialmente delicado para esta última institución, -el servicio de espionaje israelí en el exterior-, que desde febrero se ha visto envuelto en un escándalo por el presunto asesinato en Dubai de un jefe de Hamás.

Filtración de documentos

La torpeza de exponer al acceso público tan comprometedores datos ha coincidido, además, con la crisis de inquietud desatada desde principios de abril entre las autoridades israelíes a raíz del caso de la ex militar Anat Kam. La joven filtró a un periodista 2.000 documentos del Comando Central del Ejército, -700 de ellos clasificados de máxima seguridad-, después de copiarlos en un CD, que el Shin Bet no encuentra.

En un país como Israel, obsesionado por su seguridad y donde funciona una censura militar, cada filtración indeseada es un patinazo que aumenta la vulnerabilidad del Estado. Una encuesta mostraba ayer que el 82% de los israelíes es partidario de sancionar duramente a quienes transmitan información obtenida ilegalmente que «exponga la conducta inmoral del aparato de Defensa».

lunes, 3 de mayo de 2010

Mi5 despide a espías que no saben usar redes sociales

El servicio de Inteligencia de Reino Unido adoptó la medida con el objetivo de adaptarse al empleo de servicios como Facebook o Twitter, que podrían ser utilizados para planificar ataques

LONDRES (ANSA).- Los servicios secretos MI5 despidieron a una veintena de sus espías más veteranos pues desconocen cómo utilizar las redes sociales Facebook y Twitter , entre otras.

Según publicó el periódico inglés Daily Telegraph , los agentes de Inteligencia sostienen que los potenciales terroristas cada vez más están utilizando Internet para planear atentados.

Los expertos afirmaron que las redes sociales por la web son aprovechadas por los extremistas para comunicarse entre ellos y por ende los espías deben saber cómo utilizar dichos sitios. El Telegraph informó además que las autoridades de seguridad temen que Gran Bretaña sea víctima de un ataque cibernético exitoso a su sistema de computación.

El director general del MI5, Jonathan Evans, dio a conocer el plan de despido para los espías más veteranos durante una ponencia ante el Comité parlamentario de Seguridad e Inteligencia.

"Creo que estos empleados no son exactamente los que necesitamos para el futuro", subrayó el directivo. En ese sentido, informó que el MI5 reclutará a futuros espías con licenciaturas y doctorados en sistemas y computación.

En ese sentido, Patrick Mercer, presidente del subcomité parlamentario antiterrorista, afirmó al tabloide Daily Mail que debido a que la amenaza del terrorismo cambia constantemente "los servicios de seguridad deben adaptarse para mantenerse actualizados".

"Nuestros enemigos utilizan todo tipo de métodos a su alcance, incluidas tecnologías digitales. Tenemos que estar al tanto de ataques cibernéticos inminentes y la vieja generación de espías del MI5 debe sentirse totalmente cómoda con las computadoras", agregó.

El MI5 emplea a unos 3500 agentes y planea ampliar esa fuerza a 4100 para el próximo año.

viernes, 26 de marzo de 2010

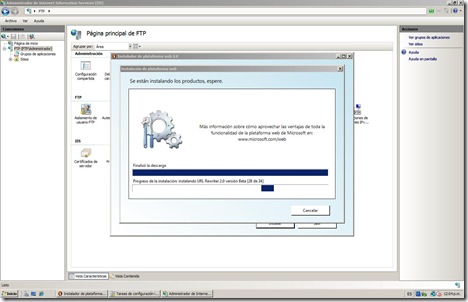

FTP en Server 2008

Surgió la necesidad de montar un servidor FTP interno de prueba, por lo que instale un Windows Server 2008 standard, pero me encontré con el detalle que el servicio FTP que se incluye en el DVD es la versión anterior, 6.0. Mas allá de que ya viene incluida la versión 7 de IIS, a estas alturas estamos por la 7.5 y además la idea era probar la versión nueva de estos servicios.

Es ese momento me encuentro con el instalador de plataforma web 2.0, el cual chequea faltantes, incompatibilidades con versiones anteriores de servicios existentes, realiza las descargas pertinentes de los servicios y sus hotfixes.

Realmente el nivel de automatización que se ha logrado es muy interesante, ya que la implementación se reduce en tiempo y complejidad.

viernes, 26 de febrero de 2010

Soy MAP 2010!!!

El martes ultimo recibí un mail de la gente de Microsoft en el cual me otorgaron por segundo año consecutivo la membresía Microsoft Active Professional…

Parte del mail dice:

El equipo de Microsoft Argentina & Uruguay renueva el reconocimiento a tu esfuerzo constante por participar activamente de nuestros programas de entrenamiento y estar siempre en contacto con los avances de tecnologías Microsoft durante el último año.

Por ello al pie del correo encontrarás el Diploma con tu membresía para los próximos 12 meses como Microsoft Active Professional 2010 (MAP), porque valoramos tu compromiso por mantenerte actualizado y formar parte del top 5% de una de las comunidades técnicas más importantes a nivel mundial.

Queremos seguir acompañándote y que seas parte del exclusivo Grupo en LinkedIn para los MAP, donde los mejores profesionales interactúan con sus colegas, acceden a descuentos en capacitación, reciben anticipos de noticias y eventos, además de estar en contacto directo con nosotros, y donde dentro de pocas semanas te daremos tu lugar especial para la conferencia exclusiva que Steve Ballmer dará durante su visita a la Argentina.

¡FELICITACIONES!

ES UN ORGULLO TENERTE ENTRE NOSOTROS

martes, 23 de febrero de 2010

jueves, 18 de febrero de 2010

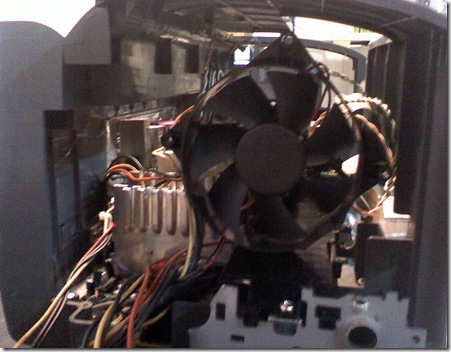

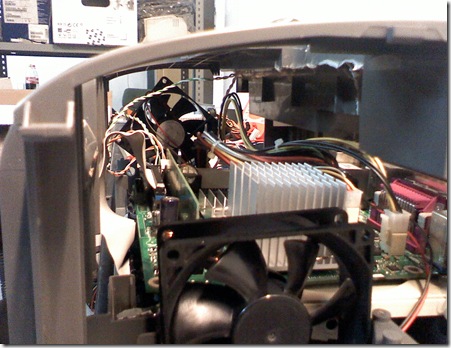

Las apariencias engañan…

Se planteo el caso en el que teníamos que capturar datos de una red tratando de pasar totalmente desapercibidos, colocar una pc o notebook no era una opción ya que podría ser detectada por cualquier mirada indiscreta, por lo que nos pusimos a pensar con mi colega, y buscando dispositivos en los cuales “camuflar” los componentes de una pc, llegamos a la conclusión de colocarlo en una impresora, como? con un modelo de placa madre Intel que viene con el microprocesador, placa de red, video y conectores usb integrados. Colocamos también un disco rígido de 30 Gb y los correspondientes coolers para su refrigeración, también adaptamos una fuente de energía estándar, miniaturizándola para que pudiera ser instalada en el interior de la estructura de la impresora. Hasta acá puede sonar como una idea imposible, pero los cierto es que el Toro Mecánico puso sus conocimientos en electrónica y su capacidad de improvisación en función a obtener el resultado que pretendíamos y todo funciono de maravillas.

Se adapto el circuito del panel de encendido para que funcione de botón de encendido de la placa madre e ilumine el LED al encenderse como lo hace el modelo original de esta impresora

Por la celeridad con la que llevamos a cabo el proyecto no pudimos ser prolijos en algunos detalles menores en la parte trasera de la impresora, pero con mas tiempo y paciencia podríamos obtener un modelo mas acabado y mas “normal”.

Luego de la instalación del correspondiente Backtrack 4 el resto salió según lo previsto.